Wer kennt es nicht: Wenn man das Web Based Management (WBM) des Telefons im Browser öffnet, erscheint eine Zertifikatsfehlermeldung! Wie Du diese Fehlermeldung weg bekommst und ein gültiges und vertrauenswürdiges Zertifikat in das Telefon zauberst, erfährst du in diesem Artikel.

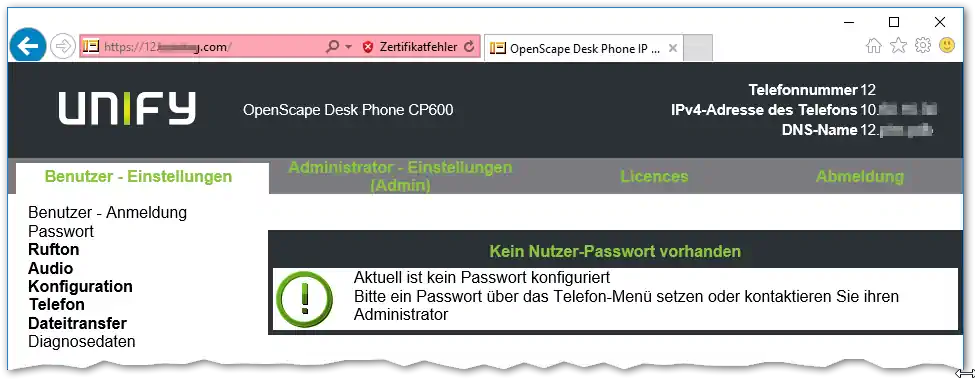

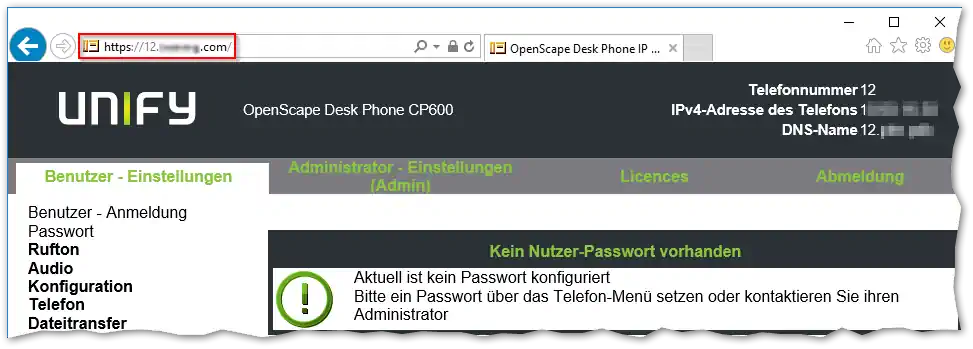

Hier siehst du das besagte Bild und die "Fehlermeldung", die wir weg haben wollen:

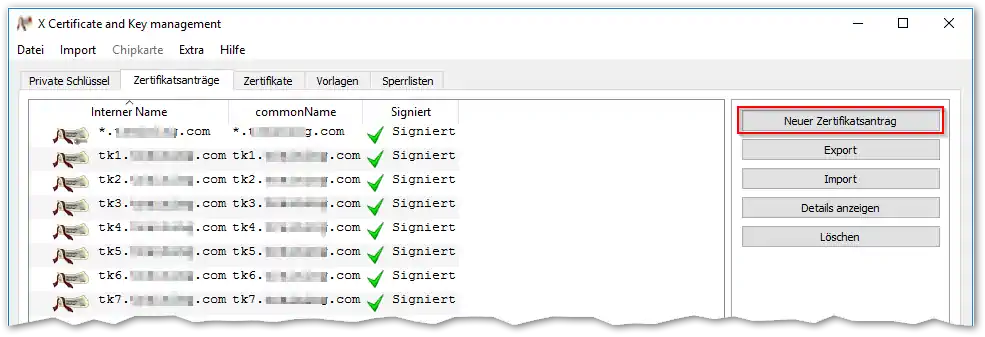

Als Tool meiner Wahl verwende ich XCA (kannst Du hier herunterladen: https://hohnstaedt.de/xca/). Natürlich kann man auch andere PKIs verwenden wie OpenSSL o.ä.. XCA ist halt mit einer schönen grafischen Oberfläche :-) In XCA ist die rootCA, mit der alle Zertifikate in in dem Unternehmen unterschreiben (signiert) werden sollen, bereits importiert. Hier klickst Du auf "Neuen Zertifikatsantrag".

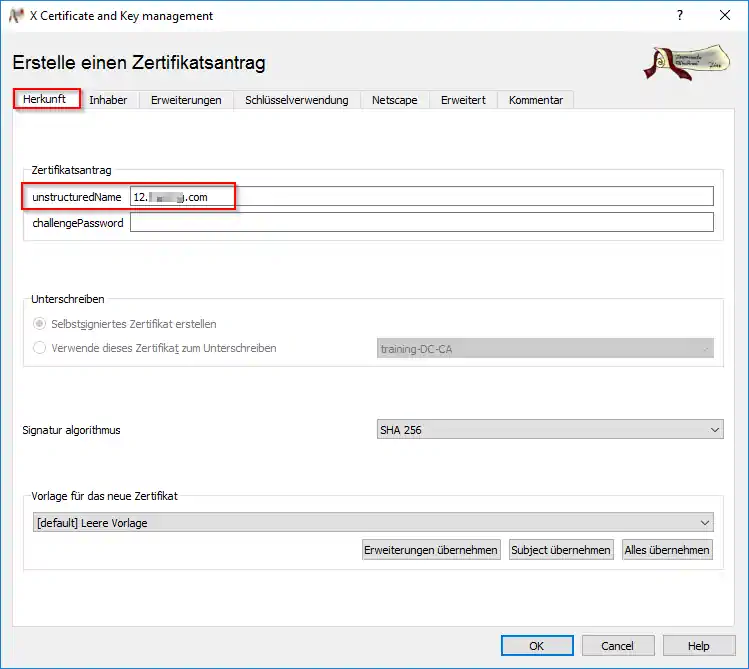

In dem Tab "Herkunft" gibst du den FQDN des Telefons an. Du solltest also im DNS dafür sorgen, dass das Telefon auch vorwärts und rückwärts aufgelöst wird. Mit Vorlagen arbeiten ergibt an dieser Stelle Sinn, weil Du vermutlich ganz viele Telefone mit individuellen Webserver-Zertifikaten versehen und nicht alle Einstellungen von neuem tätigen möchtest.

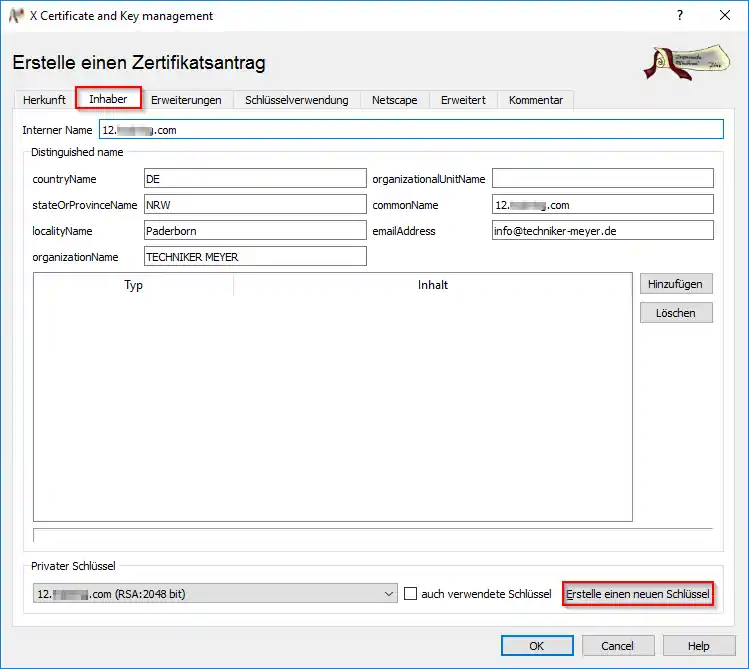

Im Tab "Inhaber" trägst du im "Internen Namen" und "commonName" den FQDN ein. Der interne Name ist zum wiederfinden in XCA und der commonName für die Überprüfung des FQDN im Browsers zuständig. Hier erstellst du auch einen neuen privaten Schlüssel - dieser wird später zusammen mit dem Zertifikat zum Telefon geuploadet.

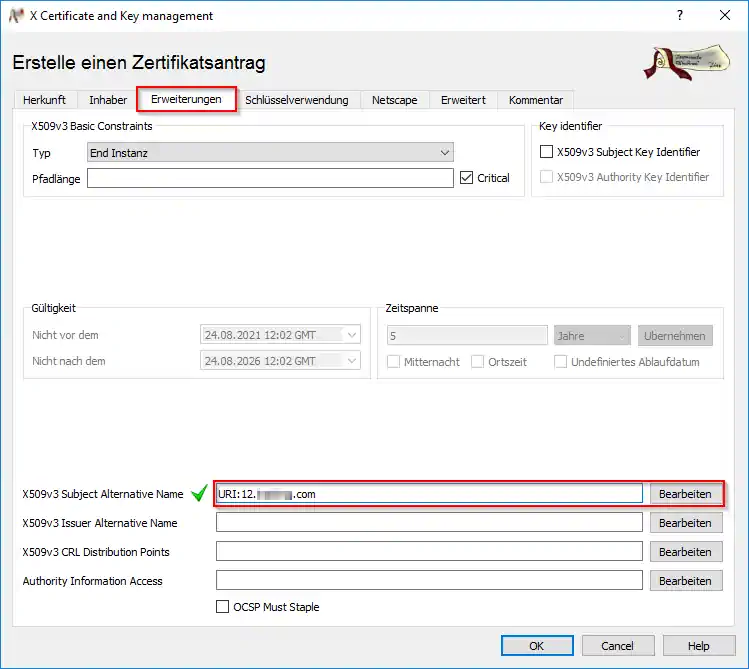

Im Tab "Erweiterungen" gibst Du den "Subject Alternativ Name" an. Da trägst Du auch den FQDN ein. Auf Chrome basierte Browser gucken auf dieses Feld.

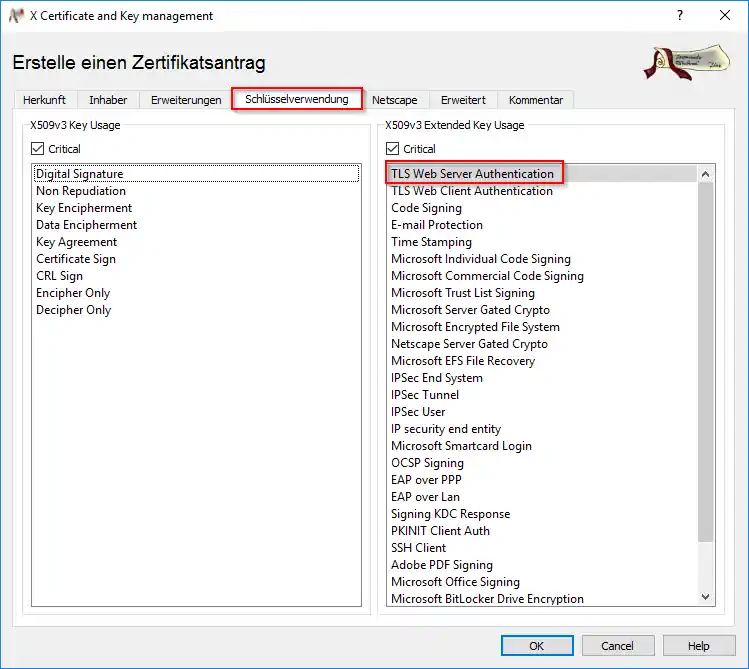

Da Dein Telefon ja ein Webserver ist, gibst Du in der "Key Usage" "TLS Web Server Authentication" an.

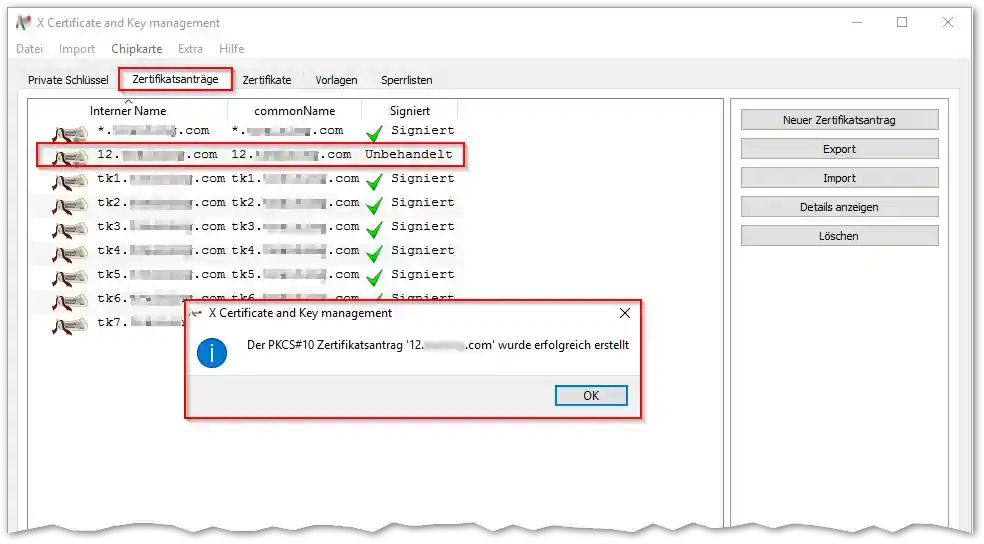

Danach klickst Du auf "OK" und der Zertifikatsantrag ist fertig.

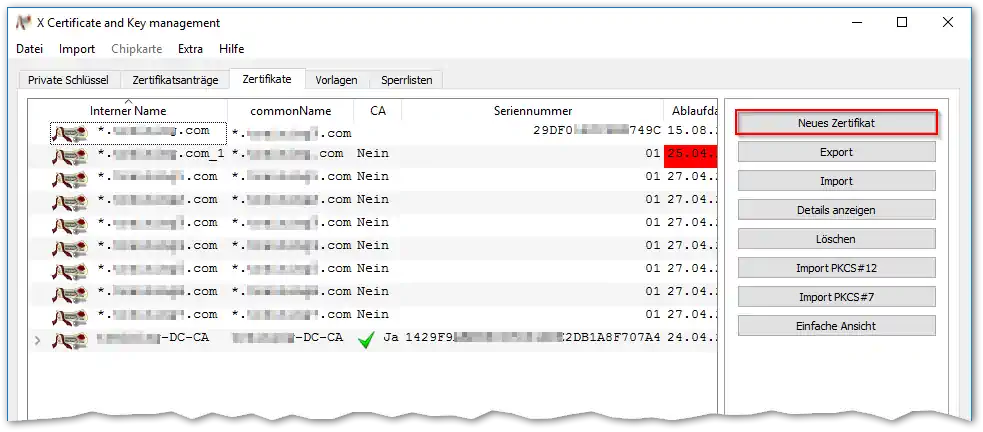

Nun musst Du den Zertifikatsantrag in eine Neues Zertifikat übernehmen. Klicke auf "Neues Zertifikat".

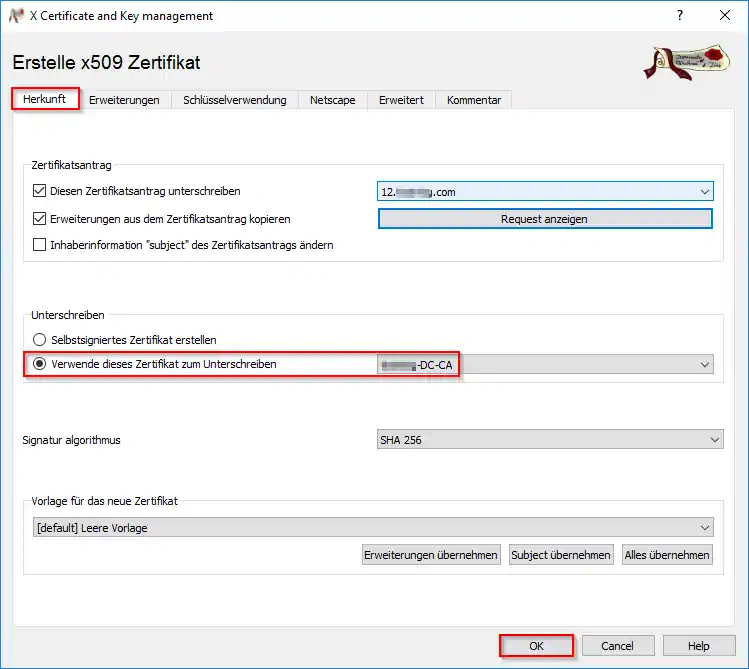

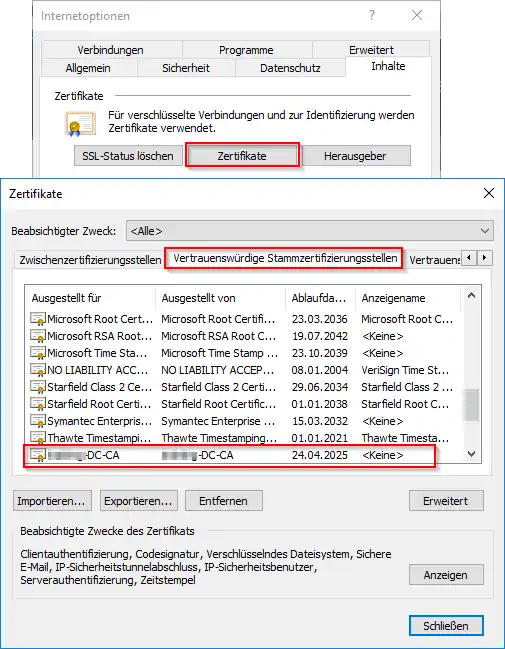

Im Tab "Herkunft" wählst du den Zertifikatsantrag aus und auch die rootCA, die dieses Zertifikat signieren soll. (merke dir DC-CA als rootCA - das werden wir später nochmal wieder sehen).

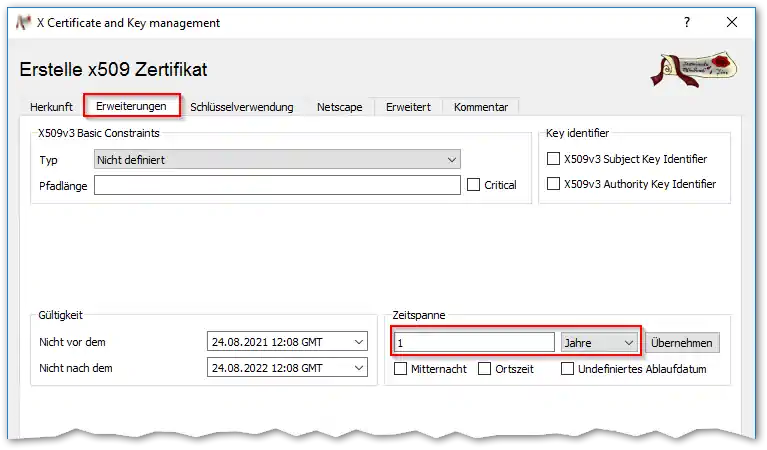

In den "Erweiterungen" gibst du die Geltungsdauer an, also wie lange das Zertifikat gültig sein soll.

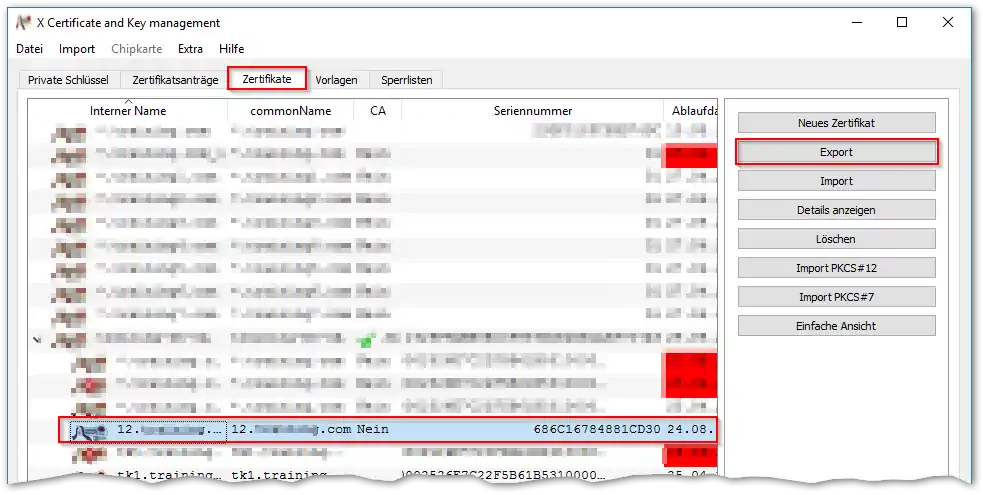

Mehr musst Du in dem Zertifikat nicht eintragen, weil das ja alles schon im Zertifikatsantrag drin stand. Nun kannst du das neu erstelle Zertifikat exportieren.

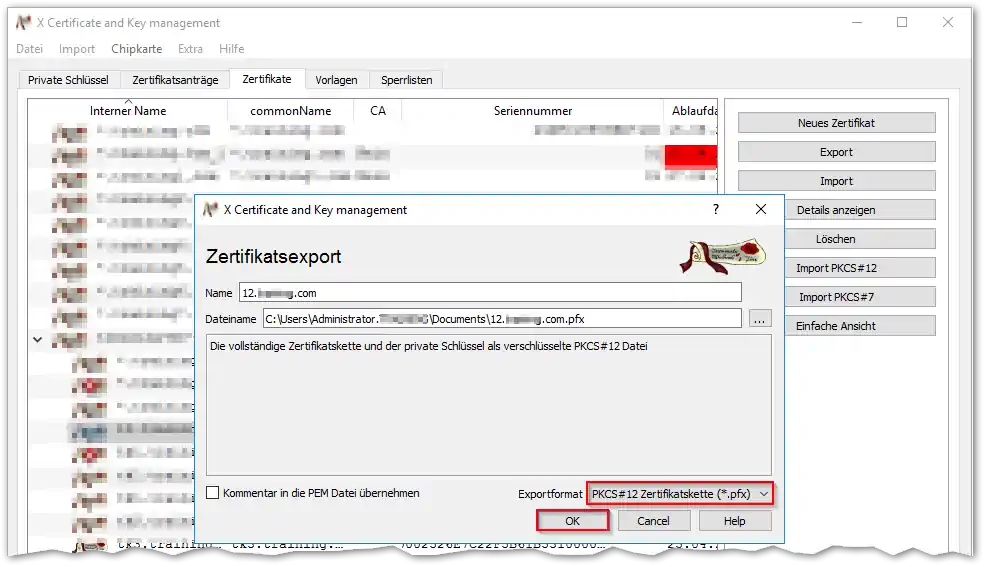

Da es sich ja um ein Webserver-Zertifikat mit privaten Schlüssel handelt, musst Du es im PKCS#12 Format exportieren.

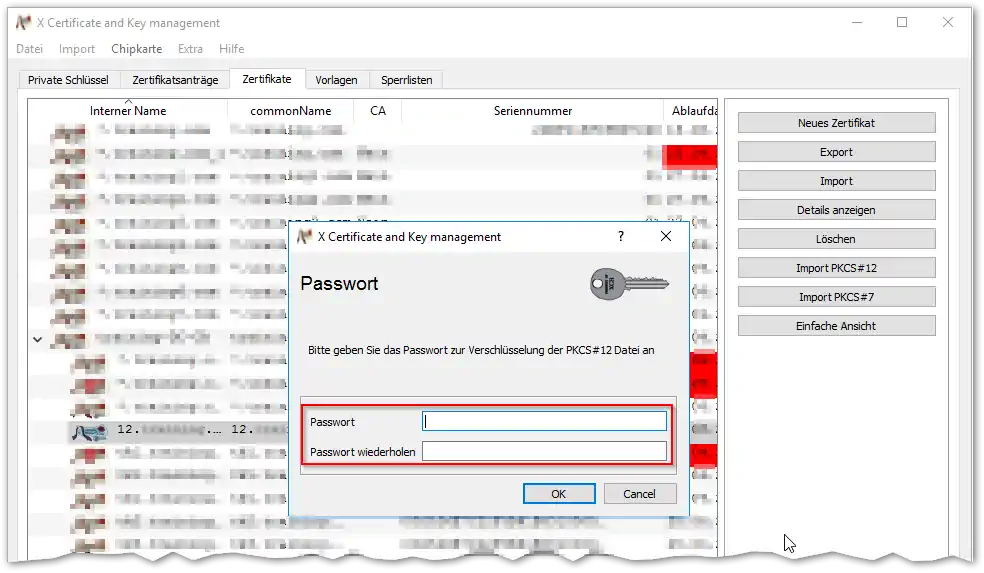

Und weil Du den privaten Schlüssel grade mit exportierst, muss er mit eine Passphrase geschützt werden. Merke Dir das Kennwort, das musst Du später beim Upload zum IP Telefon eingeben.

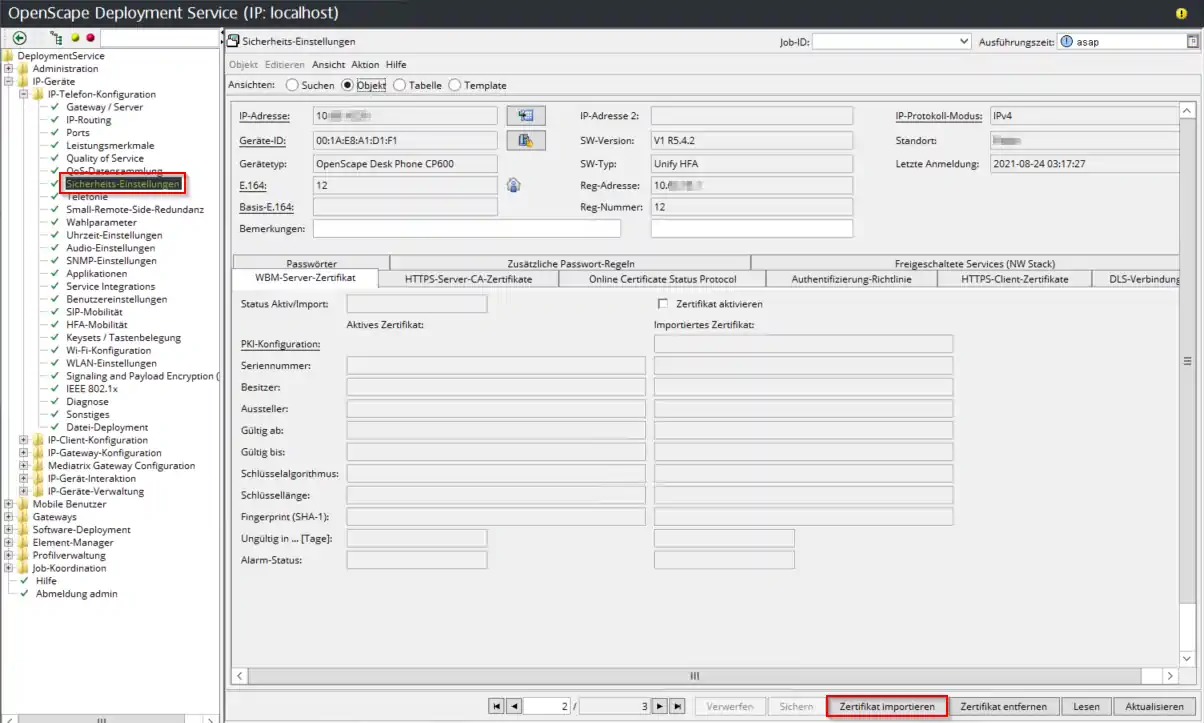

Als nächstes benötigst du einen OpenScape Deployment Service (DLS). Wenn Du keinen hast, kannst du auch keine Zertifikate hochladen. Das kann man z.B. auch nicht über das WBM des IP Telefons machen. Im DLS gehst du nun in die Maske "IP-Geräte -> IP-Telefon-Konfiguration -> Sicherheits-Einstellungen" in den Reiter "WBM-Server-Zertifikat". Dort klickst Du auf den Knopf "Zertifikat importieren".

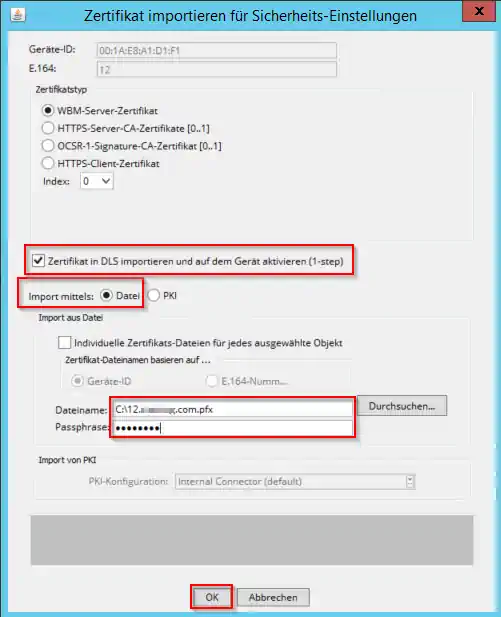

Hier wählst du dein Zertifikat aus und aktivierst es in einem Schritt. Dann sparst du dir ein späteres aktivieren. Sonst wird Upload und Aktivieren in zwei Steps vorgenommen.

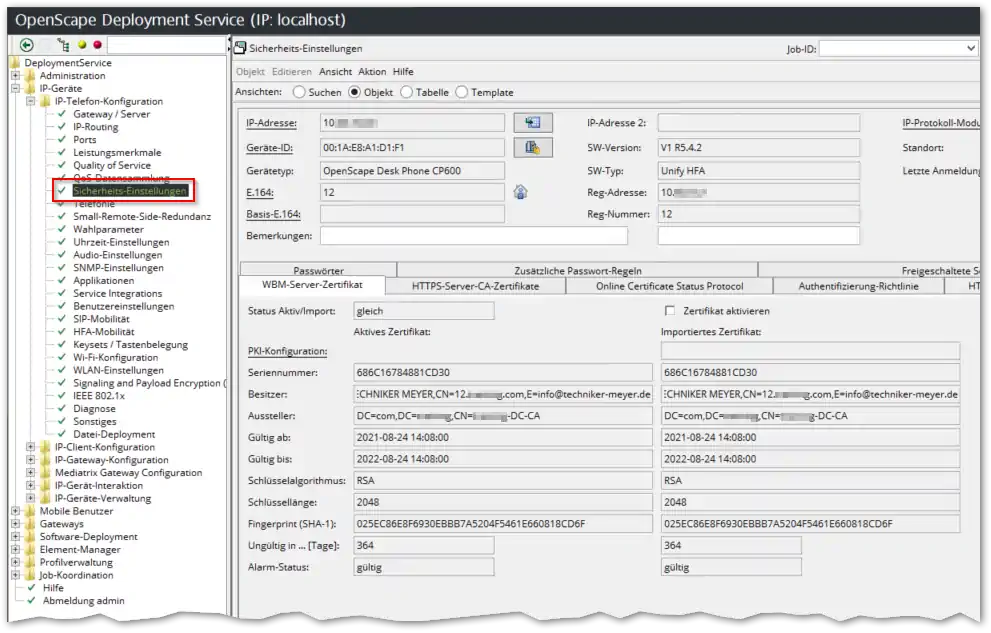

Nun siehst Du das aktive WBM Zertifikat.

Wenn du nun den FQDN des Telefons öffnest, siehst du kein ungültiges Zertifikat mehr.

Das geht aber nur, wenn dein Browser dem Herausgeber vertraut. Mit Gruppenrichtlinien kann man die rootCAs ganz leicht auf alle Windows Clients einer Domäne ausrollen. Für Browser, die nicht auf die Internet Optionen zugreifen, musst Du auf andere Weise die Vertrauenswürdigen Stammzertifizierungsstellen mit deiner rootCa befüllen.

Das kann man mit dem OpenScape DLS aber auch schöner hinbekommen. Denn das hier ist natürlich ein irrer Aufwand, wenn man alle Telefone mit Zertifikaten versorgen möchte. Vielleicht erstelle ich irgendwann mal ein HowTo, wie der PKI Konnektor zur Windows CA oder der interne PKI Konnektor funktioniert. Damit werden die Zertifikate dann erzeugt, wenn sie benötigt werden. Zum Beispiel bei der Erstinbetriebnahme oder bei Bedarf. Ohne lang in externen CAs rumzukonfigurieren.

Hier sind noch weitere beliebte Beiträge:

- Factory Reset für Openscape Desk Phone CP und OpenStage

- Unify IP Telefon updaten und flashen

- DECT in der OpenScape Business konfigurieren

- Unify OpenScape CP und OpenStage IP Telefon Tastenkombinationen (für die Werkseinstellung und Neustart)

- Error Codes / Fehlercodes in Unify HFA IP Telefonen (OpenStage und OpenScape Desk Phone CP)

- Error Codes / Fehlercodes in Unify SIP Telefonen

- OpenScape Business Ports und Firewall-Regeln

- DLS IP Adresse in Unify IP Telefone konfigurieren